Im zweiten Artikel unserer insgesamt vierteiligen Beitragsserie zum Thema »Benutzerfreundliche Datenschutzeinstellungen« möchten wir Ihnen einen Einblick in aktuelle Forschungsarbeiten geben und Ihnen dabei unsere Vorgehensweise näherbringen. In unserem ersten Artikel haben wir uns mit Herausforderungen bei Datenschutz- und Privatsphäreeinstellungen beschäftigt. Ein Fazit war, dass wir die Nutzer*innen besser verstehen müssen, um diesen Herausforderungen zu begegnen. In unserem zweiten Artikel stellen wir nun vor, wie wir die Bedürfnisse und Charakteristika der Nutzer*innen kennen lernen und diese in unsere Arbeiten einfließen lassen.

Das Privacy Paradoxon – Warum Nutzer*innen Datenschutzeinstellungen nicht nutzen, obwohl ihnen Privatsphäre wichtig ist

Wie im ersten Artikel unserer Beitragsserie beschrieben, verwenden viele Nutzer*innen digitaler Online-Dienste (z.B. Google, Facebook) die dort angebotenen Datenschutzeinstellungen nicht. Studien zeigen jedoch, dass Menschen der Schutz ihrer Daten bei der Nutzung digitaler Dienste grundsätzlich wichtig ist – vor allem in Deutschland. Aber warum ignorieren viele ihr Grundbedürfnis nach Schutz ihres digitalen Ichs? Das ist doch paradox! In der Fachwelt wird dieses Phänomen daher »Privacy Paradoxon« genannt.

Wir haben in Theorien und Modellen nach Erklärungen für dieses Phänomen gesucht. Hierbei sind wir unter anderem auf Faktoren wie »Zeitmangel« und »Fehlendes technisches Wissen« gestoßen. Solche Faktoren tragen dazu bei, das Phänomen zu verstehen; sie reichen aber nicht aus, um es gänzlich zu erfassen. Um ein tieferes Verständnis für dieses Phänomen zu bekommen, müssen wir alle relevanten Faktoren, deren Beziehungen untereinander und deren Bezug zu einzelnen Nutzergruppen kennen.

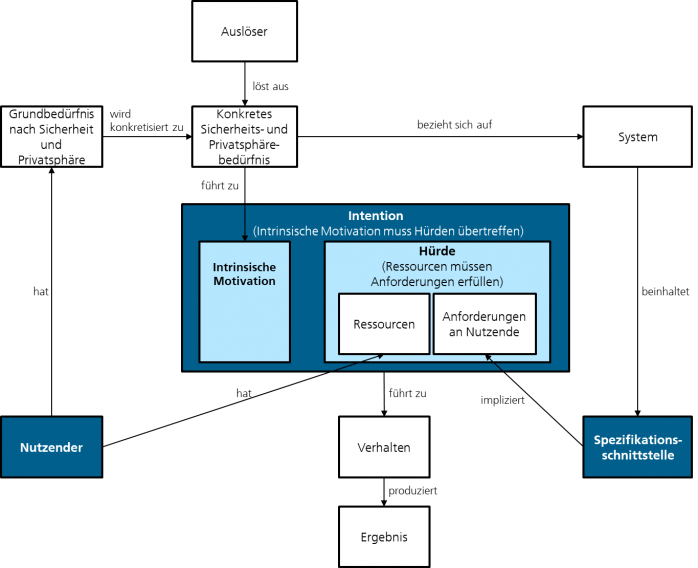

Um alle relevanten Faktoren und Beziehungen zu beschreiben und zu erklären, haben wir ein »Intensionsmodell« erstellt. Dieses ist in der Abbildung unten zu sehen. Kurz zusammengefasst beschreibt das Modell die These, dass Hürden zur Verwendung von Datenschutzeinstellungen entstehen, wenn die eigenen Ressourcen – wie Zeit und technisches Verständnis – geringer sind als die vom System geforderten Ressourcen. Hürden kann man folglich überwinden, wenn man die eigenen Ressourcen auf das notwendige Maß erhöhen kann. Dies ist in der Praxis leider nicht immer möglich und setzt in der Regel eine hohe Motivation des Nutzenden voraus. Daher sollten die Datenschutzeinstellungen sich an den bereits vorhandenen Ressourcen der Nutzer*innen orientieren. Dies ist ein wichtiger Schritt hin zu benutzerfreundlichen Datenschutzeinstellungen.

Bei der Ermittlung der einzelnen Faktoren, die Ressourcen und Hürden betreffen, haben wir als interdisziplinäres Forschungsteam Kenntnisse aus den Fachgebieten »Security Engineering«, »Usability Engineering« und »Psychologie« kombiniert.

Mehr Informationen zu diesem Modell und den einzelnen Faktoren finden Sie in dieser wissenschaftlichen Publikation.

Welcher Nutzertyp sind Sie?

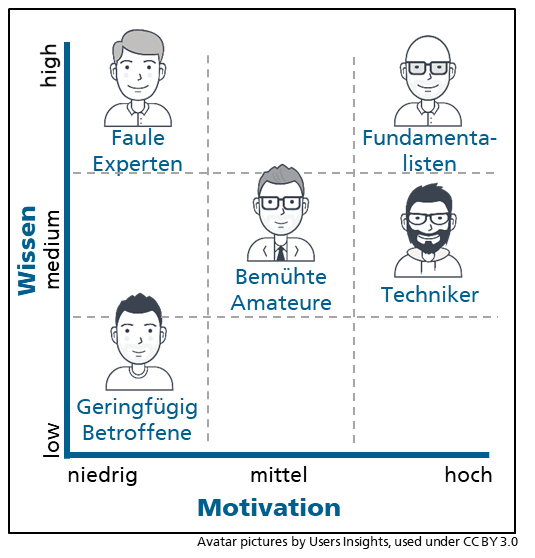

Im vorigen Abschnitt haben wir die These aufgestellt, dass Ressourcen und Motivation wichtig sind. Die Nutzer*innen unterscheiden sich in ihren Ressourcen und ihrer Motivation. Da nicht jedes Individuum einzeln betrachtet werden kann, fasst man die Nutzenden zu sogenannten Nutzergruppen zusammen. Die Nutzergruppen unterscheiden sich in der Ausprägung gewisser Merkmale. In einer Interviewstudie beschreibt Dupree mehrere solcher Nutzergruppen. Sie unterscheidet die Nutzergruppen anhand ihrer Motivation und ihres Wissens bezüglich des Datenschutzes. Die Nutzergruppe »Geringfügig Betroffene« (siehe Abbildung) zeichnet sich zum Beispiel durch eine geringe Motivation und ein geringes Wissen aus. Die Nutzergruppe »Fundamentalisten« besitzt hingegen eine hohe Motivation und hohes Wissen. Fundamentalisten werden daher mit deutlich höherer Wahrscheinlichkeit Datenschutzeinstellungen nutzen als die anderen Nutzergruppen.

Im nächsten Abschnitt geht es darum, was uns die Unterscheidung der Nutzergruppen bei der Gestaltung von Datenschutzeinstellungen bringt.

Welche Arten der Datenschutzeinstellungen gibt es?

In der Praxis gibt es je nach digitalem Online-Dienst unterschiedliche Arten, wie Nutzer*innen ihre Datenschutzeinstellungen vornehmen können. Die Benutzeroberflächen unterscheiden sich in der Art und Weise, wie man mit ihnen interagiert (dem sogenannten Spezifikationsprozess), wie viel man einstellen kann (der sogenannten Ausdrucksstärke) und dem Umfang der Hilfestellungen (weiterführende Informationen, Auswirkungen der Einstellungen). Wir nennen eine konkrete Kombination dieser verschiedenen Konzepte »Spezifikationsparadigma«. Aus den in der Praxis existierenden Spezifikationsparadigmen haben wir vier Kandidaten (siehe folgende Bilderserie) so ausgewählt, dass sie sich in ihrer Ausdrucksstärke und Hilfestellung sowie ihrem Spezifikationsprozess möglichst stark unterscheiden.

Wir erwarten Unterschiede in Bezug auf die Effektivität, Effizienz und Zufriedenheit beim Einsatz verschiedener Paradigmen für verschiedene Nutzergruppen. Durch die Wahl des besten Paradigmas erhoffen wir uns eine höhere Benutzerfreundlichkeit und in Folge eine häufigere Nutzung von Datenschutzeinstellungen. Um in der Wissenschaft solche Hypothesen zu validieren, werden in der Regel Experimente durchgeführt.

Gesagt, getan! In einem Experiment haben wir untersucht, wie effektiv, effizient und zufrieden verschiedene Nutzergruppen mit den vier abgebildeten Spezifikationsparadigmen agieren. Hierbei haben wir bei der Effektivität zwei Maße angewendet. Zum einen die objektive Effektivität, also die tatsächliche Korrektheit der durch die Teilnehmenden festgelegten Datenschutzeinstellungen. Zum anderen haben wir die subjektive Selbsteinschätzung der Teilnehmenden abgefragt. Letzterer Aspekt ist sehr wichtig für die Verhaltensweise der Nutzer*innen. Denn wer sich in falscher Sicherheit wiegt, schadet letztlich der tatsächlichen Sicherheit seiner Daten!

Unser Experiment führte zu der Erkenntnis, dass alle Teilnehmenden mit dem Spezifikationsparadigma, welches die geringsten Freiheitsgrade bietet (also »Sicherheits- und Datenschutzstufen«) am effektivsten und effizientesten interagierten. Allerdings mochten sie dieses Paradigma überhaupt nicht. Die Nutzer*innen mochten dagegen eine hohe Ausdrucksstärke, konnten die entsprechenden Paradigmen aber nicht beherrschen (hohe Fehlerraten und lange Dauer). Dies ist leider erneut eine paradoxe Situation, welche sich nicht leicht auflösen lässt.

Bezüglich der Unterscheidung der einzelnen Nutzergruppen hat sich gezeigt, dass die »Geringfügig Betroffenen« bei unserem Experiment deutlich schlechtere Ergebnisse erzielten als die anderen Nutzergruppen. Dies zeigt, dass eine Unterscheidung verschiedener Nutzergruppen durchaus Sinn ergibt, wir aber in Zukunft die Anzahl der betrachteten Nutzergruppen verringern können.

Weitere detaillierte und wissenschaftlich aufbereitete Daten, Fakten und Informationen zu den Forschungsergebnissen und dem Experiment finden Sie in dieser Publikation.

Unser Fazit

Ein einzelnes Experiment hat natürlich nur limitierte Aussagekraft. Unsere Ergebnisse zeigen lediglich eine Momentaufnahme unter bestimmten Rahmenbedingungen und Annahmen (zum Beispiel die Verwendung bestimmter Nutzergruppen und die Auswahl bestimmter Spezifikationsparadigmen).

Dennoch gilt: Auch ein Ergebnis eines Experiments mit limitierter Aussagekraft ist ein wertvolles Ergebnis. Denn mit den neu gewonnenen Erkenntnissen kann die zukünftige Forschung neu ausgerichtet werden und zu weiteren wertvollen Erkenntnissen bezüglich benutzerfreundlicher Datenschutzeinstellungen führen. Ob es das perfekte Spezifikationsparadigma für verschiedene Nutzergruppen oder gar für alle Nutzer*innen gibt, werden wir auf dieser Basis daher also weiter untersuchen.

Neben den Nutzer*innen gilt es auch, die Domänen zu verstehen. Lesen Sie hier den nächsten Blogbeitrag dieser Serie.

Sie wünschen weitere Informationen zum Thema? Dann kontaktieren Sie uns unter: denis.feth@iese.fraunhofer.de